| 일 | 월 | 화 | 수 | 목 | 금 | 토 |

|---|---|---|---|---|---|---|

| 1 | ||||||

| 2 | 3 | 4 | 5 | 6 | 7 | 8 |

| 9 | 10 | 11 | 12 | 13 | 14 | 15 |

| 16 | 17 | 18 | 19 | 20 | 21 | 22 |

| 23 | 24 | 25 | 26 | 27 | 28 |

- 논리 연산자

- 객체지향

- 객체

- @PreAuthorize("isAuthenticated()")

- 함수

- SQL튜닝

- spring 게시판 삭제

- 연산자

- SpringSecurity 로그인

- 예약어

- join

- 친절한 SQL 튜닝

- 오버로딩

- 이클립스 설치

- java

- StringBuffer

- 반복문

- SpringSecurity 로그아웃

- 자바의정석

- 스프링시큐리티 로그아웃

- 배열

- 상속

- 산술 연산자

- SQL 튜닝

- SQL

- 친절한 SQL

- 인텔리제이 Web 애플리케이션

- 식별자

- 오버라이딩

- 비교 연산자

- Today

- Total

gi_dor

정보 시스템 구축관리 본문

📌 1,2과목에서 겹치는 부분은 패스 , 까먹은 부분은 필기 + 너무어려워서 간단하게나마 필기함;

두음쌤 모음

네트워크 구축모델 - 코분액 : 코어 , 분배 , 액세스

라우팅 프로토콜 - ROB : RIP , OSPF , BGP

클라우드컴퓨팅 - 사공하 : 사설 , 공용 , 하이브리드

클라우드 서비스 - 인플소 : 인프라 ,플랫폼 , 서비스

SDDC - 컴네스프 : computing , networking , Storage , 프로비저닝

스토리지 저장장치 - DANASAN : DAS NAS SAN

고가용성 기술 - 핫뮤콘 : Hot , Mutual , Concurrent

📌 개발 방법론

🔹 나선형 모델의 4가지 활동 순서

2번째 위험분석기억

1. 계획수립 2. 위험분석 3. 개발및 검증 4. 고객평가

점진적으로 완벽한 시스템으로 개발해 나가는 모델

대규모 시스템에 적합

🔹 구조적 방법론

요구사항 분석 , 구조적 분석 , 구조적 설계 , 구조적 프로그래밍 단계

시스템 분석 - 데이터 흐름 다이어그램

시스템 설계 - 구조도 Structured Chart

🔹 객체지향 방법론 Object - oriented Engineering Methodology

분석 , 설계 , 개발 단계에 객체지향 기법을 활용

요구분석 , 설계 , 구현 , 테스트 검증 단계로 구성

- 캡슐화

- 정보은닉

- 추상화

- 상속

- 다형성 Polymorphism

시스템 분석을 위해 유스케이스 다이어그램이 주로 사용

시스템 설계를위해 시퀀스 다이어 그램이 주로 사용

🔹 컴포넌트 기발 개발 방법론 CBD

목적 : 재사용이 가능한 컴포넌트 개발

품질을 높이고 , 시스템 유지보수 비용 최소화

📌 산출물

분석 , 설계 , 구현 , 시험

CBD 특징

- 반복 점진적 개발 프로세스 제공

- 컴포넌트 설계서가 주로 사용

- 모듈단위로 재사용 가능

- 유스케이스 다이어그램이 주로 사용

- 개발 기간단축 , 생산성 향상 , 새로운 기능 추가 확장성 굿

🔹 소프트웨어 재사용

1. 합성중심 Composition - Based

- 전자칩 같은 소프트웨어 부품 , 블럭을 만들어서 끼워 맞추어 소프트웨어 완성 , 블럭 구성방법

2. 생성중심 Generation - Based

- 추상화 형태로 만든 명세서를 구체화 해서 프로그램을 만듬 , 패턴구성 방법

🔸 비용 산정 모델

1. 전문가 감정기법

- 조직내에 경험 많은 2인이상 전문가에 의뢰

2. 델파이 기법

- 전문가 독자적으로 감정할 때 발생할 수 있는 편차를 줄이기 위함

- 전문가들의 견해를 조정자가 조정하여 최종견적을 결정

3. LOC 기법

- 예측치 = 낙관치 +( 4 * 기대치 ) + 비관치 / 6

4. COCOMO 모델

- 보헴 Bohem 이 제안한 소스코드 규모에 의한 비용 예측모델

- 같은 규모 소프트웨어라도 유형에 따라 비용이 다르다

- Organic Mode - 단순형 : 5만 라인 이하

- Semi - detached Mode - 중간형 : 30만 라인 이하 트랜잭션 처리 시스템, 운영체제 , 데이터베이스 관리 시스템

- Embed - ded Mode - 임베디드형 : 30만 라인 이상 초대형 규모 트랜잭션 처리시스템 , 운영체제

5. Putnam 모델

- Rayleight - Nodren 곡선의 노력 분포도

- SLIM : 자동화 추정도구

6. 기능점수

- 기능별로 점수주고 가중치 계산

🔹 소프트웨어 개발 표준

1. ISO/IEC 12119

- 119만 기억하자 - 품질요구사항 테스트를 위한 국제표준

2. ISO/IEC 12207

- 체계적인 프레임워크 제공

- 생명주기 프로세스 순서 : 획득 , 공급 , 개발 , 운영 , 유지보수

🔹 SPICE

- 소프트웨어 평가 및 개선하는 국제 표준

- 12207 단점을 보완

SPICE 모델 레벨 - 6개

- 0레벨 - 불완전

- 1레벨 - 수행

- 2레벨 - 관리

- 3레벨 - 확립

- 4레벨 - 예측

- 5레벨 - 최적화

📌 레벨 6단계 = SPICE

🔹 CMM

- 조직의 업무능력 평가기준을 위한 평가표

CMM 모델레벨 - 5개

- 1레벨- 초보

- 2레벨 - 반복

- 3레벨 - 정의

- 4레벨 - 관리

- 5레벨 - 최적화

🔹 CMMI

- 능력 성숙도 평가 표준

- 개발 프로세스의 성숙도

- 소프트웨어 , 시스템 , 프로덕트 포함

- 24개 프로세스 4개범주

🔹 테일러링 과 프레임워크

- 기존 개발 방법론의 절차 ,기법 , 산출물 등을 프로젝트 상황에 맞게 수정하는 작업

소프트웨어 개발방법론 테일러링기법

- 프로젝트 규모와 복잡도에 따른 테일러링

- 프로젝트 구성원에 따른 테일러링

- 팀 내 방법론 지원에 따른 테일러링

- 자동화에 따른 테일러링

🔹 소프트웨어 개발 프레임워크 적용

📌 개발을 도와주는 재사용이 가능한 클래스와 패턴의 집합

- 개발 용이성

- 시스템 복잡도 감소

- 이식성

- 품질보증

- 운영 용이성

- 개발코드 최소화

- 변경 용이성

- 설계 및 코드의 재사용성

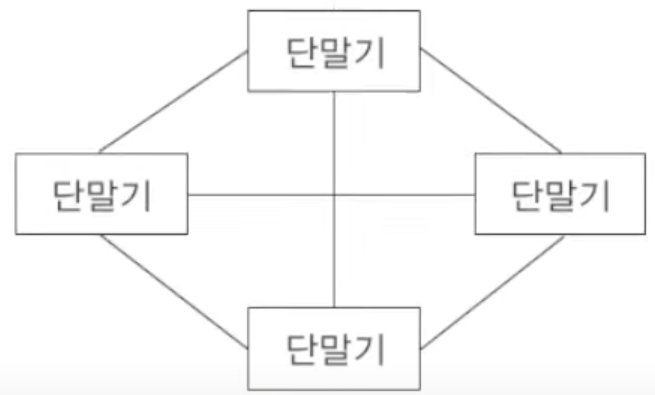

🔸 네트워크 구성

1. 성형 star

2.링형 ring

3. 버스형 bus

4. 트리형

5.망형 Mesh n(n-1)/2 개의 회선이 필요

🔸 네트워크 구축모델

코분액

1. 코어계층 : 높은속도의 스위칭을 목적 , 소규모 네트워크 생략 , 대량의 패킷처리 , 안정화된 라우터 ,스위치 장비필요

2. 분배계층 : 정책을 결정 , 통신을 담당 , VLAN에 의해 네트워크 구분

3. 액세스 계층 : 사용자 접근 제어 , 트래픽 발생

🔸 라우팅 프로토콜 ROB

1. RIP - 15홉 , 30초마다 전체 라우팅 정보 브로드 캐스팅 , Bellman - Ford 알고리즘

2. OSPF - RIP 단점 개선 , 다익스트라 알고리즘 , 홉카운트 제한 X , 최소지연 ㅡ 최대처리량 관리자가 라우팅 메트릭 지정

3. BGP - 자치 시스템 상호간 또는 경로 정보를 교환 하기위한 프로토콜 , 벡터 알고리즘 , 신뢰성 , 비용큼 , 메모리 큼

🔹 스위치

- OSI 2계층

- 빠르게 포워드 하는 인터 네트워킹 장비

🔹 라우터

- 경로 설정

- OSI 3계층

- 비용소모 최적화

- 트래픽전달

🔹RIP - Routing Infomation Protocol

- 거리 벡터 라우팅 프로토콜

- 홉(거리 값)을 고려

- 15홉 이하러 한정 , 소규모 네트워크

🔹 OSPF

- 개방형

- 최단거리 검색하는 라우팅 프로토콜

- 89번 프로토콜

- IGP 를 가장 많이 사용

🔹 게이트웨이

- 네트워크 사이를 연결하여 데이터를 교환

- 서로 다른 통신 프로토콜을 사용하는 네트워크 사이를 연결해 데이터 교환

🔹 VLAN

- 물리적 배치와 상관없이 LAN 사용

🔹 리피터

- 일정 거리이상으로 전송시 신호가 감소

- 장거리 전송을위해 수신한 신호를 재생 또는 출력전압을 높여서 전송

🔹 MQTT

- 사물인터넷과 같이 대역폭이 제한된 통신환경에 최적화

- 푸시 기술 기반 경량 메세지 전송 프로토콜

- 최근 IoT 환경에 자주 사용

🔹 USN

- 무선 센서 네트워크

🔹 클라우드 컴퓨팅

- 가상화 , 프로비저닝 , 과금

- 사용자가 어디에있든 인터넷을 쓸수 있음 (클라우드)

- paaS-TA : 개방형 클라우드 컴퓨팅 플랫폼

- IaaS PaaS SaaS로 구분

🔹 그리드 컴퓨팅

- 인터넷상에서 사용하지 않는 시간대의 연결된 수많은 컴퓨터를 하나의 고성능 컴퓨터 처럼 활용

🔹 스마트그리드

- 기존의 전력망에 정보기술 접목 ,공급자 소비자 쌍방향 실시간 정보 교환

🔹 Mesh Network

- 기존 무선랜의 한계극복을위해 등장

- 대규모 디바이스의 네트워크 생성에 최적화

🔹 WDM - 파장 분할 다중화

- 레이저 빛의 다른파장을 사용해 여러 반송파신호를 단일 광섬유에 적용하는 기술

- 서로 다른 복수의 광신호

🔹 NFC

• 10cm 이내 저전력

• 비접촉 무선통신

🔹 블루투스

• 피코넷 , 스캐터넷

• 피코넷 - 마스터 슬레이브 // 1마스터 7슬레이브

• 대략 10m

🔹 비컨

• 블루투스4.0 프로토콜

• 70m 이내 스마트폰 근거리 통신

• 저전력

🔹 Zing

• 10cm 이내 근접거리

• 초고속 근접무선통신

🔹 BcV

• 통신 방송 인터넷 연결 끊김 없음

🔹 메시 네트워크 Mesh

• 그물망

• 대용량 빠르고 안전 - 행사장 , 군에서 활용

• 다른 국 사이에서는 비경제적

• 기존 무선램 한계극복

🔹 WDM - Wavelength Division Multiplexing

• 레이저 빛의 다른 파장을 사용

• 파장이 서로 다른 복수의 광신호

🔹 Zigbee

• 근거리 통신지원

• 저전력 저소모 저가의 센서 네트워크 구현

• 빌딩 자동화 , 홈보안

🔹 포스퀘어

• 스마스폰에 탑재된 GPS

• 쇼핑 관광에 활용

🔹 FTTH

• 집안 까지 광케이블을 가설하여 인터넷 제공

🔸 광전송 기술

1. SONET : 고속디지털 통신 , 광전송용 동기식 다중화 방식 북미표준

2. SDH : SONET을 기초로 국제 표준 , 자체복구 , 오버헤드 확보가능

3. WDM : 파장 , 빛의 파장 , 광신호 , 광섬유

4. DWDM : 대용량 데이터 전송 , 파장대역 채널을 규격화한 광전송 기술

5. CET : 광역통신망에서 고속으로 데이터 전달 , 차세대 패킷전송

🔸 소프트웨어 관련 신기술

🔹 소프트웨어 정의 데이터센터 SDDC

• 가상데이터 센터 VDC - 추상화 ,풀링 ,자동화를 통해 인프라를 가상화하는 데이터 센터

• 컴퓨팅 , 네트워킹 , 스토리지 , 관리

• 인력개발 X 소프트웨어로만 조작 자동제어 관리

• 데이터 센터내 모든 자원을 가상화

🔹 텐서플로우

• 구글이 개발한 인공지능 프레임워크

🔹 머신러닝

• 컴퓨터 프로그램이 데이터와 처리경험을 이용한 학습을 통해 정보처리 능력향상

🔹 딥러닝

• 머신러닝 보다 더 깊은 신경망 계층

• 여러개의 은닉 층으로 구성

• 알고리즘 : 심합순 - 심층신경망 / 합성공 신경망 / 순환 신경망

🔹 디지털 트윈

• 물리적인 사물과 컴퓨터에 동일하게 표현되는 가상모델

• 모든 과정의 효율성을 향상

🔹 블럭체인

• 공공거래 장부 , 가상화폐

• 블럭끼리 서로 연결 되어있음

🔹 BaaS

• 블럭체인 개발환경을 클라우드로 서비스하는 개념

• 블럭체인 네트워크에 노드의 추가및 제거가 용이

🔹 분산 원장기술

• 참여자가 암호화 기술을 사용해 거래정보를 검증 , 서류 원본 원장을 공동으로 분산 관리

🔹 매시업 Mashup

• 웹에서 제공하는 정보 , 서비스를 이용해 새로운 소프트웨어나 서비스 DB등을 만드는 기술

• 구글 지도 부동산 매물정보를 결합한 구글의 하우징맵스가 대표

🔹 CPS

• 가상물리 시스템 , 인간의 개입X

• 실시간으로 물리적 요소들을 제어하는 컴퓨팅 요소가 결합된 복합 시스템

🔸 클라우드 컴퓨팅

인터넷을 통해 가상화된 컴퓨터 시스템리소스를 제공

정보를 클라우드에 연결된 다른 컴퓨터로 처리하는 기술

컴퓨팅 분류

• 사설 클라우드 : 기업 또는 조직 , 보안성

• 공용 클라우드 : 다중 사용자를 위함 , 확장성 , 유연성

• 하이브리드 클라우드 : 사설클라우드 약점 구축비용 감소 , 공용클라우드 보안 약점 강화

🔹 클라우드 서비스 유형

1. 인프라형 서비스 - 시스템 자원을 클라우드로 제공 , 제어권을 가짐

2. 플랫폼형 - Saas , 구축X , 웹에서 빌려씀

3. 소프트웨어형 - 중앙에 호스팅 , 사용자는 웹브라우저등 클라이언트를 통해 접속 , 주문형 소프트웨어

🔹 기술요소

1. 컴퓨팅 가상화 - 하이퍼 바이저

2. 스토리지 - 분산파일

3. I/O - 가상네트워크 인터페이스

4. 컨테이너 - 도커

5. 분산처리

6. 네트워크 가상화 - SDN , NFV

🔹 SDDC

1. computing : 명령어 기반으로 제어할수 있는 컴퓨터

2. networking : 개방형 API 트래픽 전달 동작을 컨트롤러에서 제어 관리하는 가상화 네트워크 기술

3. storage : 물리적 디스크 드라이브를 가상화 기술을 적용해 논리적인 스토리지로 통합된 기술

4. 프로비저닝 : SDDC 자원에 대한 할당관리 기술

🔸 인프라 기술

🔹 가상화 관련 인프라 기술

1. 인터 클라우드 컴퓨팅

• 타 클라우드 서비스에서 필요한 자원을 가져다 서비스하는 클라우드 내의 중첩 클라우드 서비스

• 대동접속 , 연합 , 중개

2. 메타 클라우드

• 클라우드 서비스를 위한 개발환경 , 실행 환경 , 환경설정 등을 개발자의 요구에 맞게 구성

3. 멀티 클라우드

• 2곳 이상의 클라우드 벤더가 제공하는 public 클라우드를 조합해 제공

4. 도커

• 컨테이너 응용 프로그램의 배포를 자동화하는 오픈소스 엔진

• 컨테이너 안에 응용 프로그램들을 배치시키는 일을 자동화 해주는 오픈소스 프로젝트 , 소프으퉤어

5. 하이퍼바이저

• 하나의 호스트 컴퓨터 상에서 동시에 다수의 운영체제를 구동 시키는 HW 와 OS 사이의 SW가상화 플랫폼

6. 쿠베네티스

• 리눅스 재단에 의해 관리되는 컨테이너화된 애플리케이션의 자동배포 , 스케일링 제공 하는 오픈소스기반 시스템

7. 서버리스 컴퓨팅

• MSA , Baas , Faas 서버가 없는 것과 같이 직접 이벤트에 접근해 처리하는 기술

• 각서버를 접속하는 방식보다 연결 및 속도를 개선

8. 3D프린팅

• CAD 프로그램으로 설계한 파일 , 산업용 , 의료용 스캐너 , 비니오게임등 손으로 만질수 있는 실체를 만드는 기술

9. 4D 프린팅

• 인간의 개입없이 시간이나 환경이 갖춰지면 스스로 형태를 변화시키거나 제조가되는 자가 조립기술

• 3D프린팅을 통해 복합물질을 형성 , 자가변환

10. 엔스크린

• 하나의 멀티미디어 컨텐츠를 N개의 기기에서 연속적으로 자유롭게 이용

🔹 저장장치 (스토리지 시스템)

1. DAS

• 호스트 버스어댑터에 직업 연결

• 저장장치 , 호스트 기기 사이에 네트워크 디바이스가 있으면안된다

장점 : 주어진 데이터 전송 성능 보장 , 안정성 굿

단점 : 공유 어려움 , 확장성 , 유연성 구림 , 서버의 수가 제한

2. NAS

• 서버와 저장장치를 네트워크로 연결

• 서버 한곳에서 파일을 관리 , 서버간 스토리지 및 파일 공유 굿

• 스토리지에 접속하고 파일단위로 관리 , 저장장치와 서버를 직접 연결 X

장점 : 파일공유 , 설치 및 관리 굿

단점 : 성능저하 문제 , 장애포인트 증가

3. SAN

• 상호 구성 , 고가용성 , 고성능 , 융통성 , 확장성 데이터를 블럭 단위로 관리

• DAS에 빠른처리 , NAS 의 공유 방식을 합침

• 비용이 높음;

🔹 고 가용성 기술

• 두개 이상의 시스템을 클러스터로 구성

• 하나의 시스템이 장애 시 최소한의 서비스 중단을위해 다른 시스템으로 대체 작동하는 기술

• 고장시간 최소화 , 수익성 최대 , 가용성 극대 , 비즈니스 연속성

1. Hot Standby

• 가동 시스템 , 백업시스템으로 구성

• 평소에는 대기상태 , 장애시 전환

2. Mutual Take_Over

• 2개 시스템이 각각 고유 업무 하다가 장애 발생시 상대 시스템의 자원을 페일오버해 동시에 2개 업무수행

3. Concurrent Access

• 여러개의 시스템이 동시에 업무를 병렬

🔸 SW 보안

보안 취약점 제거 , 보안을 고려해 기능 설계 및 구현

🔹 SW 보안 3대 요소

1. 기밀성 : 인가된 사용자만 자원접근 가능 , 인가되지 않은이의 정보공개 노출을 차단

2. 무결성 : 인가된 사용자만 자원이 수정이 가능하다 , 전송중인 정보는 수정되지 않는다

3. 가용성 : 인가된 사용자는 가지고 있는 권한 범위내에서 언제든 자원접근이 가능하다

🔹 SW 보안용어

1. 자산 : 조직의 데이터 또는 조직의 소유자가 가치를 부여한 대상 - 하드위어 , 데이터

2. 위협 : 조직이나 기업의 악영향을 끼칠수 있는 사건 - 해킹 , 삭제 , 불법 유출 , 파손

3. 취약점 : 위협이 발생하기 위한 조건으로 시스템 정보 보증을 낮추는데 사용되는 약점 : 입력값 미검증 , 비밀번호공유

4. 위험 : 위협이 취약점을 이용해 조직의 자산 손실 피해를 가져올 가능성

🔹 버퍼 오버플로우

• 운영체제가 메모리를 조작하는 동안 잘못된 동작을 하는 프로그램의 취약점으로

데이터를 저장할 메모리 위치의 유효성을 검사하지 않을 때 발생

메모리에 할당된 버퍼크기를 초과하는 양의 데이터를 입력해 프로세스 흐름을 변경시켜 악성코드를 실행시키는 공격

💡 대응방안

1. 스택실드

2. ASLR

3. 스택가드

• 메모리상 프로그램의 복귀주소와 변수 사이에 특정 값을 저장해 두었다가 값이 변경되었을 경우 오버플로우 상태로 가정해 실행을 중단한다

🔹 입력 데이터 검증 및 표현 취약점

XSS - 검증되지 않은 외부 입력 데이터가 포함된 웹페이지가 전송 , 사용자가 이를 열람시 공격당함

사이트간 요청 위조 CSRF

사용자가 자신의 의지와는 무관하게 공격자가 의도한 행위를 특정 웹사이트에 요청하게하는 공격

SQL 삽입

악의적인 SQL 구문삽입 , 실행시 DB의 접근을통해 탈취하거나 조작

🔹 암호 알고리즘

양뱡향

1. 비밀키 - 대칭 키 , 암호키= 복호화키

대표 알고리즘 : DES 64비트 , AES , SEED , ARIA

키 갯수 : n (n - 1 ) / 2

• 비밀키 전달을위한 키교환 필요함

• 암호화 , 복호화 속도가 빠름

블럭, 스트림 알고리즘RC4

2. 공개키 - 비대칭 키

대표 알고리즘 : RSA(인수분해) , 디피-헬만(최초) , ElGama (이산대수)

키 갯수: 2n

• 반드시 개인키로 복호화 해야함

단반향 - 일방향

해시함수

디지털 서명에 이용되어 무결성 제공

임의의 길이의 정보를 받아 고정된 길이의 의사난수

🔹 salt

• Hash 또는 암호화 알고리즘의 결과값으로 저장되는데 암호 공격을 막기위해 똑같은 패스워드들이 다른 암호 값으로

저장되도록 추가되는 값을 의미

🔸 시스템 보안

🔹 DoS

과도한 데이터 전송으로 시스템 자원을 부족하게 만드로 사용하지 못하게 하는 공격

- 스머프 - 공격대상의 IP 주소를 대량의 IP 또는 ICMP의 특성을 악용해 데이터를 보내 다운시킴

- SYN플러딩 - TCP3 way 과정에서 취약성을 이용한 공격방법

- UDP 플러딩 - 대량의 UDP 패킷을 만들어 보내 정상적인 서비스를 하지 못하게 하는 공격

- Ping 플러딩 - ICMP Echo 자원을 모두 사용해버리게해 시스템이 정상적으로 동작하기 못하게함

- Ping of Death - 비정상 ICMP 패킷을 정송해 시스템 성능저하

- 티어드랍 - 패킷 재조합의 문제를 악용해 오프셋이나 순서가 조작된 패킷조각들을 보내 자원을 고갈시킨다

- 랜드어택 LAN - IP 주소나 포트를 임의로 변경해 출발지와 목적지 주소를 동일하게 함

🔹 DDoS - 분산 서비스 거부

여러대의 공격자를 분산시켜 동시에 동작해 특정사이트를 공격

원격에서 공격한다

Trinoo , TFN , TFN2K , Stackhldraht

🔹 DDoS 공격구성 요소

1. 핸들러 : 마스터 시스템의 역할을 수행하는 프로그램

2. 에이전트 : 공객대상에게 직접공격

3. 마스터 : 공격자에게 직접 명령을 받음 , 여러 에이전트 관리

4. 공격자 : 공격을 주도하는 해커의 컴퓨터

5. 데몬프로그램 : 에이전트 시스템의 역할을 수행하는 프로그램

핸들러 , 데몬 - 프로그램

공격자 - 해커 컴퓨터

마스터 - 해커의 명령 받음

에이전트 - 직접공격

🔹 공격 대응 방안

1. 차단정책 업데이트

2. 좀비 Pc IP 확보

3. 보안 솔루션 운영

4. 홈페이지 보안관리

5. 시스템패치

🔹 DRDoS 공격

다수의 반사 서버로 요청 정보를 전송해 공격대상자는 반사 서버로부터 다량의 응답을 받아 서비스 거부가 되는 공격

대응방안

- ISP (인터넷 서비스 사업자)가 직접차단

- 반사 서버에서 연결을 완료하지 않은 Syn 출처 IP를 조사해 블랙리스트로 운영 , 공격서버 사전 차단

- 공격대상 서버 IP와 Port를 변경 , 필터링해 운영

🔹 피싱

진짜 웹사이트와 거의 동일하게 꾸며진 가짜웹 사이트를 통해 개인정보 탈취

🔹 이블 트윈공격

피싱사이의 무선버전

노트북이나 , 휴대폰으로 핫스팟에 견결한 무선 사용자들의 정보를 탈취

🔹 파밍

도메인을 탈취하거나 악성코드를 통해 DNS의 이름을 소여 사용자가 진짜 웹사이트로 오인하게 만들어 개인정보 탈취

🔹 랜섬웨어

개인과 기업 국가적으로 위협이 되는 주요 사이버범죄중 하나 Snake , Darkside 등 시스템을 잠그거나 데이터를 암호화해

금전을 요구함

🔹 키 로거 Key Logger

사용자의 키보드 움직임을 탐지해 id , password를 빼간다

🔹 APT

지능적 지속위협

개인 , 정치단체, 국가, 산업체 등을 타겟으로 다양한 보안 위협

🔹 제로데이 공격

시스템에서 탐지되지 않는 악성코드를 감염시킨다

🔹 백도어

프로그램이 손상된 시스템에 허가되지 않는 접근을 할 수 있도록 정상적인 보안 절차를 우회하는 악성 소프트웨어

탐지방법 : 무결성 검사 ,열린 포트 확인 , 로그분삭 , SetUID

🔹 TCP 세션 하이재킹

TCP 3way 단계에서 취약점을 이용한 공격기법

서버와 클라이언트가 TCP를 이용할 때 세션탈취

🔹 사용자 인증 기법

1. 지식 기반 인증 - 지식을 기초로 접근 제어 , 아이디 , 패스워드 PIN 번호

2. 소유기반 인증 - 사용자가 소유한 인증 토큰 , 스마트 카드 , OTP

3. 생체 기반 - 지문 인식 , 홍채 인식 , 정맥인식 , 음성인식

🔹 서버 접근 통제

접근통제 개념

종류 : 강제적 접근 통제 ,임의적 접근통제 , 역할 기반 접근통제

통제요소 : 식별 , 인증 , 인가

대표적 접근 통제 모델

1. 벨라파듈라 모델 BLB : 군대의 보안 레벨 , 기밀성 , 상하관계가 구분된 정보

2. SSO : 하나의 시스템에서 인증에 성공하면다른 시스템에 대한 접근권한도 얻는 시스템

🔹 강제적 접근 통제방식 MAC

중앙에서 정보를 수집 , 분류 , 보안레벨 결정 , 정책적으로 접근 제어를 수행하는 방식 , 다단계 보안 모델

🔹 임의적 접근통제 DAC

정보 소유자가 보안 레벨을 결정 , 이에 대한 접근 제어를 설정하는 방식 ,

주체 또는 소속 그룹의 아이디에 근거해 객체에 대한 접근 제한 설정

🔹 역할 기반 접근 통제 RBAC

사람이 아닌 직책에 대한 권한을 부여

접근권한은 직무에 허용된 연산을 기준으로 허용 , 관리적 업무의 효율성을 높인다

🔹 MAC DAC RBAC

| MAC 강제적 접근통제 | DAC 임의적 접근통제 | RBAC 역할기반 접근통제 | |

| 권한부여 | 시스템 | 데이터 소유자 | 중앙관리자 |

| 접근결정 | 보안등급 | 신분 | 역할 |

| 정책변경 | 고정적 | 변경 굿 | 변경 굿 |

| 장점 | 안정적 중앙집중 | 구현 용이 유연함 | 관리 굿 |

'자격증 > 정보처리' 카테고리의 다른 글

| 모의고사 2과목 오답노트 - 기록 (1) | 2024.02.18 |

|---|---|

| 모의고사 1과목 오답노트 - 기록 (1) | 2024.02.18 |

| 데이터베이스 구축 (1) | 2024.02.12 |

| 소프트웨어 개발 - 2 자료구조 (1) | 2024.02.06 |

| 소프트웨어 개발 - 1 (0) | 2024.01.27 |